Todo administrador de redes debería tener esta herramienta dentro de su arsenal, y si no, ahora ya no podrá poner excusas cuando le pidan el estado de seguridad de los dispositivos de red de su empresa. Nipper, Network Infraestructure Parser es una herramienta de auditoría de seguridad de dispositivos de red, tanto routers, como switches o firewalls.

Con nipper únicamente necesitaremos el fichero de configuración del dispositivo que queremos analizar, que servirá como parámetro de entrada de la herramienta (–input) e indicar el nombre que queremos dar al fichero-informe que nos devolverá como salida (–output):

nipper —TIPO_DISPOSITIVO –input=CONFIGURACION.conf –output=SALIDA.html

Nipper es capaz de analizar/parsear las configuraciones de los siguientes elementos de red:

- 3Com SuperStack 3 Firewall

- Bay Networks Accelar

- CheckPoint Firewall Module

- CheckPoint Management Module

- Cisco IOS-based Router

- Cisco IOS-based Catalyst Switch

- Cisco PIX-based Firewall

- Cisco ASA-based Firewall

- Cisco FWSM-based Router

- Cisco CatOS-based Catalyst

- Cisco NMP-based Catalyst

- Cisco Content Services Switch

- HP ProCurve Switches

- Juniper NetScreen Firewall

- Nokia IP Firewall

- Nortel Passport Device

- Nortel Ethernet Routing Switch 8300

- SonicWall SonicOS Firewall

Al ejecutar esta herramienta, en cuestión de unos pocos segundos tendremos como resultado un informe en el que tendremos un resumen de las configuraciones de nuestro dispositivo así como una relación de vulnerabilidades en base a lo analizado. Seguridad sobre contraseñas, servicios que se recomienda deshabilitar, fallos o ausencias de parámetros de configuración, opciones de logging y monitorización, vulnerabilidades asociadas a la versión del sistema operativo…todo vendrá descrito tanto con recomendaciones como con los riesgos asociados a las vulnerabilidades detectadas.

Con nipper se acompaña un fichero nipper.ini que nos permitirá describir los parámetros de configuración y valores por defecto tanto para el análisis como para los resultados descritos en el informe generado. Se recomienda echarle un vistazo para así tener claro todo lo que se analizará, y dejar bien establecidas las métricas que más se adapten a nuestro entorno.

En caso de que tengáis un dispositivo de los listados anteriormente a mano, únicamente tendréis que obtener su configuración. También existe la posibilidad de configurar nipper para que acceda al dispositivo y obtenga su configuración por SNMP (para más información, teclear nipper –help=SNMP)

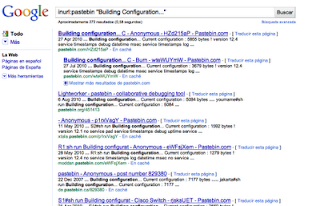

¿Que no disponéis de un dispositivo, pero queréis probar la herramienta? Muy sencillo, en nuestra fuente inagotable de ficheros de configuraciones, listados de contraseñas, conversaciones privadas, salidas de keyloggers, como es pastebin, podréis probar nipper descargando cualquiera de los ficheros que aparecen como resultados de la siguiente petición en google (es que el motor de búsqueda en pastebin, como que no es tan bueno…¿verdad?):

inurl:pastebin «Building Configuration…»

Actualmente nipper ya no es gratis: la última versión disponible (y comercial) podréis encontrarla en titania.co.uk (en este enlace podréis revisar las licencias…), pero no todo está perdido. En este otro enlace podréis encontrar las últimas versiones disponibles de nipper como Open Source (0.12.6). Creedme, aunque se trate de una versión que se ha dejado de mantener, es más que suficiente si no podéis sacarle convencer a vuestra empresa que obtenga una licencia de este producto.

Existe un proyecto denominado nipper-ng que intenta mantener el producto actualizado y open source, pero de momento está bastante muerto y tiene pinta de seguir así por un tiempo (únicamente podemos encontrar la última librería disponible, 0.12.6 subida al SVN), crucemos los dedos para que esto cambie pronto.

De todas formas, contamos con otras alternativas para, por lo menos, auditar la seguridad de dispositivos Cisco, como son RAT/NCAT.

Via:Security by default