Investigadores de la Universidad Tsinghua de Pekín han descubierto un nuevo ataque DoS (Denegación de Servicio) llamado DNSBomb que explota vulnerabilidades en los servidores DNS. Este ataque podría saturar los servidores DNS con tráfico falso, lo que provocaría la pérdida total de paquetes o la degradación del servicio para los usuarios.

¿Cómo funciona DNSBomb?

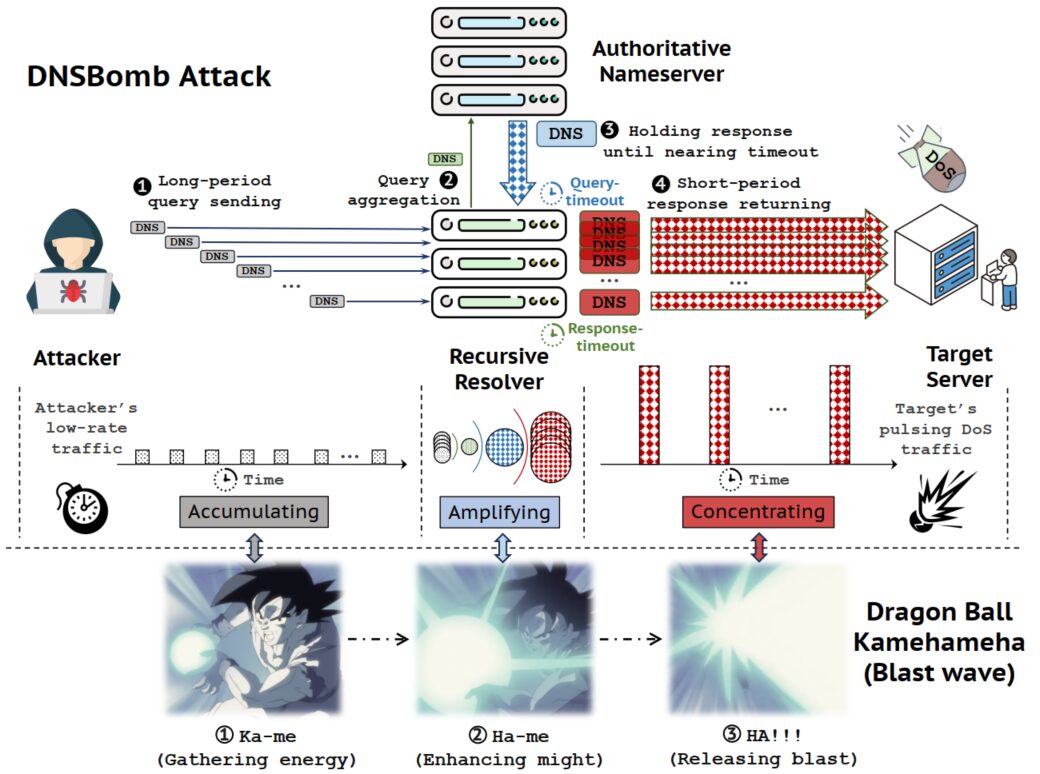

DNSBomb aprovecha los mecanismos de seguridad y rendimiento de los servidores DNS para amplificar el tráfico y generar pulsos de datos masivos. Los investigadores identificaron varios puntos débiles en la implementación de DNS, incluyendo:

- Tiempo de espera: El tiempo que un servidor DNS espera antes de reenviar una consulta sin respuesta.

- Agregación de consultas: La técnica de combinar varias consultas DNS en un solo paquete para mejorar la eficiencia.

- Respuesta rápida: La tendencia de los servidores DNS a responder a las consultas lo más rápido posible.

¿Qué tan peligroso es DNSBomb?

Los experimentos realizados demuestran que DNSBomb puede generar pulsos de tráfico de hasta 8,7 Gb/s, con un factor de amplificación de ancho de banda superior a 20.000 veces. Esto significa que un atacante podría amplificar una pequeña cantidad de tráfico para generar un ataque DoS masivo, saturando fácilmente los servidores DNS y afectando a un gran número de usuarios.

¿Qué servidores DNS son vulnerables?

La investigación encontró que todos los 10 softwares de DNS evaluados, 46 servicios de DNS públicos y alrededor de 1,8 millones de solucionadores de DNS abiertos podrían ser explotados por DNSBomb.

¿Qué se puede hacer para protegerse?

Los investigadores han propuesto varias soluciones de mitigación para proteger los servidores DNS de ataques DNSBomb. Estas soluciones incluyen:

- Limitar el tiempo de espera: Reducir el tiempo que los servidores DNS esperan antes de reenviar una consulta sin respuesta.

- Restringir la agregación de consultas: Limitar el número de consultas DNS que se pueden combinar en un solo paquete.

- Implementar controles de tasa: Implementar mecanismos para evitar que un solo cliente envíe demasiadas consultas DNS en un corto período de tiempo.

Los investigadores han informado responsablemente a todos los proveedores de software y servicios DNS afectados. Se espera que en las próximas semanas se publiquen parches para solucionar las vulnerabilidades explotadas por DNSBomb.

Es importante que los administradores de sistemas actualicen sus servidores DNS a la última versión lo antes posible para protegerse de este nuevo ataque DoS.